Geht es um Gefahren, denen Informationswerte ausgesetzt sind, denken die meisten zuerst an Cyber-Attacken, organisierte Kriminalität und Spionage. Und es stimmt: Kriminelle Attacken – gerade auf digitale Systeme – sind eine große Gefahr mit weitreichenden Folgen:

Im Jahr 2023 entstanden deutschen Unternehmen Schäden von 206 Milliarden Euro durch Diebstahl, Spionage oder Sabotage. 2018/2019 waren es noch 103 Milliarden Euro. 52% der Unternehmen fühlen sich laut einer Bitcom-Umfrage erstmals sogar in ihrer Existenz bedroht.

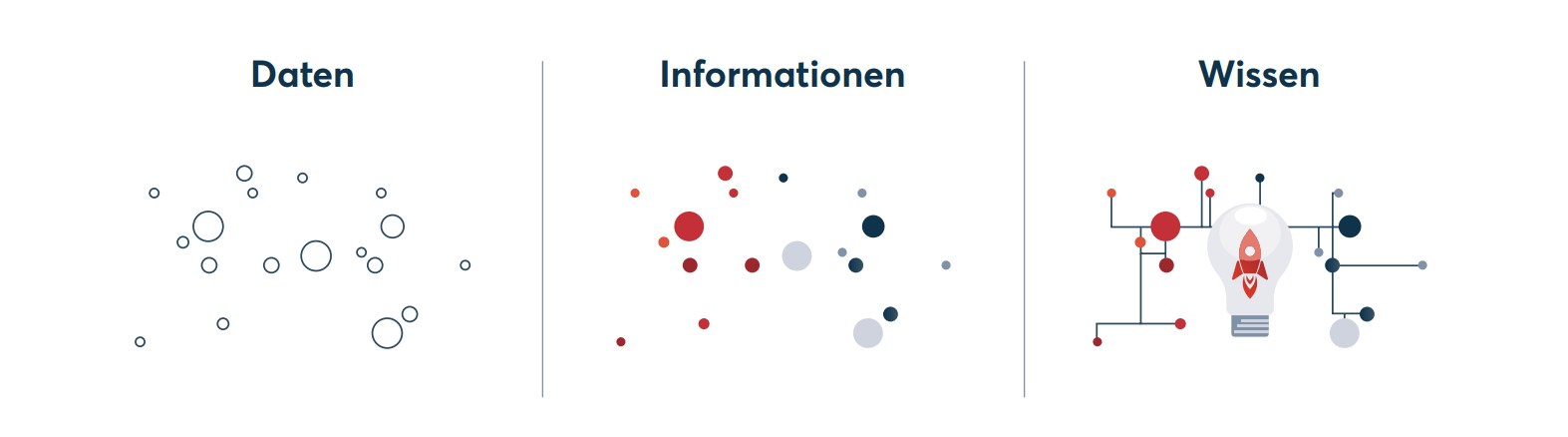

Und Informationen werden nicht ausschließlich von Angreifern mit böswilligen Absichten bedroht. Auch die eigenen Mitarbeiter können – mutwillig oder versehentlich – eine Gefahr für die Informationssicherheit darstellen, genauso wie fehlerhafte Systeme, Prozesse und physische Bedrohungen durch Naturgewalten.

Das Wichtigste in Kürze:

- Die Informationssicherheit kann durch Naturgewalten, eigene Mitarbeiter, Systeme und Prozesse sowie Cyberkriminalität gefährdet werden.

- Bei Hacker-Angriffen geht es meist um die Erpressung von Lösegeldern oder den Diebstahl von Daten, die für weitere Angriffe benötigt werden. Geistiges Eigentum für sich zu gewinnen, gehört nur selten zu den Zielen von Cyberkriminellen.

- Die gängigsten Einfallstore für Hacker-Angriffe sind Social Engineering, unsichere Passwörter, standortunabhängiges Arbeiten, Schatten-IT und unsichere Cloud-Lösungen.

Physische Gefahren

Im März 2021 brach in einem fünfstöckigen Rechenzentrum in Straßburg ein Feuer aus. 12.000 Server standen in Flammen, über 100.000 Webseiten wurden lahmgelegt und viele der zerstörten Daten waren für immer verloren – mit verheerenden wirtschaftlichen Folgen. Warum? Viele Unternehmen hatten nicht beachtet, dass Daten redundant gespeichert werden müssen. Sie hatten keine Kopien und standen genauso verdutzt da, wie so mancher Privatanwender im Computer-Geschäft, wenn die typische Frage kommt:

„Sie haben doch regelmäßig Back-ups durchgeführt, oder? Wo finden wir die denn?“

Dass ein Rechenzentrum durch Feuer, Wasser und andere Naturgewalten beschädigt wird, kann nicht ausgeschlossen werden. Eine der Aufgaben der Informationssicherheit besteht deshalb im betrieblichen Kontinuitätsmanagement. Gehen Daten in einem Rechenzentrum verloren – ein Risiko, das im Rahmen einer Risikoanalyse aufgedeckt werden sollte – muss sich der Betriebszustand trotzdem aufrechterhalten lassen können.

Bei der Auswahl eines Rechenzentrums oder einer Cloud-Lösung, die geschäftskritische Informationen verarbeiten, ist aus Sicht der Informationssicherheit auf eine hohe Betriebszeitgarantie zu achten.

Gefahren durch eigene Mitarbeiter

Unachtsamkeit und unzureichend geschulte Mitarbeiter sind laut des Berichts des BSI zur Lage der IT-Sicherheit in Deutschland 2023 Teil der größten Bedrohung für die Informationssicherheit – Schulungen und Sensibilisierung sind entscheidend, um z.B. Phishing-Angriffen vorzubeugen und Schwachstellen zu vermeiden

An die Öffentlichkeit gelangt Datenklau durch (ehemalige) Mitarbeiter so gut wie nie. Zum einen lässt er sich schwer nachweisen. Zum anderen liegt es im Interesse eines Unternehmens, derartige Informationen nicht publik zu machen – es sei denn natürlich, es besteht eine Meldepflicht laut DSGVO.

Typischerweise sind besonders der Ein- und Austritt in und aus dem Unternehmen riskante Zeitpunkte. Neue Mitarbeiter, die besonders umfangreichen Zugang zu sensiblen Unternehmensdaten bekommen (z. B. IT-Leiter oder höheres Management), sollten durch einen Background-Check überprüft werden. Wer das Unternehmen verlässt, sollte alle Informationswerte zurückgeben. Ob es jedoch letztendlich Kundendaten auf einem USB-Stick aus dem Unternehmen schaffen, lässt sich in der Realität kaum überprüfen.

Oft ist es aber gar nicht der mutwillige Datenklau, der Mitarbeiter zu einer Gefahr für die Informationssicherheit macht. Vielmehr ist der „Faktor Mensch“ besonders bei unzureichenden Schulungen oder schlichtweg durch Nachlässigkeit eine große Schwachstelle.

Gefahren durch Systeme und Prozesse

Damit die Schutzziele der Informationssicherheit auch wirklich erreicht werden können, müssen die Systeme, in denen sie gespeichert und verarbeitet werden, mitspielen. Nehmen wir das Schutzziel der Integrität: Unerkannte Datenmanipulationen dürfen zur Erreichung dieses Schutzzieles IT-seitig nicht möglich sein.

Verwendet ein Unternehmen beispielsweise ein Tool, das ein Abändern der Rechnungsnummer auf einer Ausgangsrechnung nachträglich zulässt, kann das dazu führen, dass eingehende Zahlungen falsch zugewiesen werden. In diesem Fall sollte also eine Manipulation des Datums „Rechnungsnummer“ nach Versenden der Rechnung nicht mehr möglich sein.

Auch bei selbstprogrammierten Lösungen kann es durch kleine Fehler passieren, dass Daten fälschlicherweise überschrieben, dupliziert oder anderweitig verändert werden. Dann ist die Datenintegrität nicht mehr gegeben. IT-Systeme müssen also durchgängig und in ihrem Zusammenspiel einwandfrei funktionieren.

Gefahren durch Cyberkriminalität

203 Milliarden Euro – das ist die Schadenssumme, die Cyberkriminalität im Jahr 2022 verursacht hat. Damit steht fest: Die Kosten für Cyberkriminalität haben sich seit 2019 verdoppelt. Cybercrime trifft Unternehmen dabei in erster Linie durch den Diebstahl von sensiblen Daten, das Ausspähen von digitaler Kommunikation und digitale Sabotage.

Die häufigsten Arten von Cybercrime, die Unternehmen 2022 getroffen haben, sind:

- Datendiebstahl: 63% der Unternehmen waren betroffen, die sensible Daten wie Kundendaten, Geschäftsgeheimnisse und Finanzdaten verloren.

- Ausspähen von digitaler Kommunikation: 57% der Unternehmen waren betroffen, die Angreifer versuchten, E-Mails, Chats und andere Formen der digitalen Kommunikation abzuhören.

- Digitale Sabotage: 55% der Unternehmen waren betroffen, die Angreifer versuchten, Systeme und Abläufe zu stören oder zu zerstören.

In einer Studie von Bitcom 2023 gaben 80% der befragten Unternehmen an, in den letzten 12 Monaten Opfer von Cyberangriffen geworden zu sein. Das höchste Schadenspotenzial in Deutschland im Bereich Cyberkriminalität besitzt die Ransomware. Bei einer Infektion mit Ransomware werden die betroffenen Systeme verschlüsselt und die Opfer verlieren den Zugriff. Für die Entschlüsselung werden hohe Lösegelder verlangt.

Die Angriffe stellen eine erhebliche Bedrohung für Unternehmen dar. Bei einem erfolgreichen Angriff können die Angreifer den Zugang zu wichtigen Daten und Systemen blockieren. Dies kann zu massiven Geschäftsunterbrechungen führen, insbesondere bei Unternehmen, die auf ihre IT-Systeme angewiesen sind. Massive Geschäftsunterbrechungen und finanzielle Schäden sind unter Umständen existenzbedrohend für angegriffene Unternehmen. Verheerende Folgen haben Ransomware Angriffe vor allem für kritische Infrastrukturen (KRITIS) wie Krankenhäuser und Wasserwerke – mit potenziell drastischen Folgen für die Zivilbevölkerung.

Den einfachsten Schutz vor Schadsoftware und Ransomware-Angriffe bietet die Schulung von Mitarbeitenden, das Durchführen von regelmäßigen Sicherheitsupdates und das Speichern von Daten an einem sicheren Ort. Auch das ist eine Aufgabe der Informationssicherheit: Die Anschaffung, Entwicklung und Instandhaltung von sicheren Systemen.

Diese Ziele verfolgen Hacker

Der Verlust von Informationen wie Kunden- oder Unternehmensdaten durch Ransomware-Angriffe kann Unternehmen Stunden, Tage oder gar Wochen beeinträchtigen und bedroht neben der Wettbewerbsfähigkeit auch ihre Reputation.

Das Ziel eines Cyber-Angriffs besteht meist darin, Lösegeld für gestohlene/verschlüsselte Datensätze zu erpressen.

Login-Daten zu E-Mail-Postfächern ermöglichen es Hackern zudem, ausgehend von diesen weitere Phishing-Attacken zu starten (und zum Beispiel von Kollegen oder Geschäftspartnern vertrauliche Informationen zu erbeuten). Immer populärer wird eine Strategie namens Cryptojacking – das Mining von Kryptowährungen durch die Nutzung von Rechenkapazität, ohne dass der Nutzer davon etwas mitbekommt.

.webp?width=800&height=698&name=Implementierung-eines-ISMS-DE%20(1).webp)