Das Wichtigste in Kürze:

- Mit einem ISMS werden die Informationssicherheitsrisiken in einem Unternehmen kontrollierbar

- Die ISO 27001 umfasst Richtlinien zur Implementierung eines ISMS, das Unternehmensinformationen schützt

- In Industrien mit komplexen, reglementierten Lieferketten wie der Automobil- und Gesundheitsbranche ist ein ISMS normalerweise Grundvoraussetzung für die Marktbeteiligung

- Informationssicherheit geht weit über IT-Sicherheit hinaus

- Die Verantwortung für Aufbau und Umsetzung eines ISMS liegt immer beim Management (Top-Down-Ansatz)

- Wie die Implementierung genau aussieht und welchen Umfang das ISMS hat, hängt von der Risikobereitschaft der jeweiligen Organisation ab

- Ein ISMS ermöglicht nicht nur einen geregelteren Umgang mit Informationssicherheitsrisiken, es unterstützt auch das Unternehmenswachstum

- Engagement und Kompetenz sind zwei der wichtigsten Faktoren für die erfolgreiche Einrichtung eines ISMS

Was ist ein Informationssicherheits-Managementsystem (ISMS)?

Wissen und Informationen sind die wertvollsten Assets Ihrer Organisation - und leider oft angreifbar. Wichtige Informationen sind heute selbst bei einem einfachen digitalen Datenaustausch Sicherheitsrisiken ausgesetzt.

Ein Informationssicherheits-Managementsystem (ISMS) nach ISO 27001 ist der wirksamste Schutz, um diese Risiken zu minimieren und den Datenschutz sicherzustellen. Mit einem ISMS können Sie gezielt Bedrohungen und Chancen im Umgang mit Ihren sensiblen Daten und Assets erkennen und proaktiv Maßnahmen ergreifen. So schützen Sie Ihr Unternehmen vor Sicherheitsverletzungen und verringern das Risiko von Betriebsstörungen.

Ein Informationssicherheits-Managementsystems hilft Ihnen bei der Einhaltung wichtiger Vorschriften wie der DSGVO und der ISO 27001. Ein ISMS umfasst drei zentrale Bereiche:

Vertraulichkeit – Nur autorisierte Personen haben Zugriff auf Ihre Daten; unbefugte Nutzung ist ausgeschlossen

Integrität – Ihre Daten bleiben unverändert und korrekt gespeichert

Verfügbarkeit – Berechtigte Nutzer können jederzeit sicher auf die Informationen zugreifen

Was ist die ISO 27001 und wie hängt sie mit ISMS zusammen?

Die ISO 27001 ist die weltweit anerkannte Norm für Informationssicherheit und bildet das Fundament jedes Informationssicherheits-Managementsystems (ISMS). Ohne diese Norm gäbe es kein ISMS - sie definiert die Anforderungen und Leitlinien für dessen Entwicklung und kontinuierliche Verbesserung.

Die ISO 27001 legt eine Reihe von Sicherheitskontrollen fest, die Ihnen dabei helfen, Ihre Informationssicherheit zu gewährleisten. Die Kontrollen basieren auf einer Risikobewertung und den spezifischen Anforderungen aller beteiligten Stakeholder. Kurz gesagt: Für jedes identifizierte Risiko wird eine maßgeschneiderte Kombination von Maßnahmen entwickelt und umgesetzt.

Warum wächst das Interesse an Informationssicherheits-Managementsystemen?

Komplexe Liefernetzwerke, neue Finanztechnologien und strenge Bestimmungen im Gesundheitswesen - Organsiationen stehen unter großem Druck, Regularien einzuhalten und Ihre Daten zu sichern.

Doch auch über branchenspezifische Anforderungen hinaus wächst der Fokus auf Informationssicherheit. Hier sind einige Gründe, warum Unternehmen heute besonders gefordert sind:

Cyberkriminalität ist teuer– Die finanziellen Schäden durch Datenpannen sind enorm. IBMs Bericht über die Kosten einer Datenschutzverletzung1 zufolge liegen die geschätzten Kosten einer Datenpanne 2022 bei 4,24 Millionen $ – ein Betrag, der viele Unternehmen in den Ruin treiben würde. Und die Bedrohung wächst: Bis 2025 sollen die globalen Kosten durch Cyberkriminalität von 6 Billionen auf 10,5 Billionen US-Dollar steigen.2

Alles ist automatisiert– Immer mehr Unternehmensprozesse sind digitalisiert und automatisiert. Doch hinter jedem automatisierten System steht ein Code, der anfällig für Hackerangriffe ist. Je stärker ein Unternehmen auf Technologie setzt, desto größer ist das Risiko, dass Cyberkriminelle sich Zugang zu sensiblen Daten verschaffen.

Sicherheitslücken sind überall– Neben Computern, Websites und Servern gibt es diverse andere Technologien, die anfällig für Hackerangriffe sind, von Alarmanlagen für Autos über IT-Systeme von Fluggesellschaften bis hin zu Stromnetzen und Überwachungssystemen.

Wer braucht ein ISMS und warum?

Ein ISMS ist für jedes Unternehmen sinnvoll – unabhängig von Branche und Größe. Besonders wichtig ist es für softwarelastige, digitalisierte und SaaS-basierte Organsiationen.

Das gilt z.B. für die Geundheits- oder Automobilbranche: In der Gesundheitsbranche gelten strenge Mindeststandards, die in Bezug auf Informationssicherheit eingehalten werden müssen, um die Vertraulichkeit von Patientendaten zu gewährleisten.

In der Automobilbranche steht die Produktsicherheit im Vordergrund. Hier müssen alle Beteiligten in der Lieferkette die hohen Informationssicherheitsstandards einhalten, bevor ein Fahrzeug zugelassen wird. Die Automobilindustrie setzt auf den speziellen TISAX®-Standard, der im Gegensatz zur ISO 27001 als Mindestanforderung für Zulieferer gilt.

Das könnte Sie interessieren: Sie streben den Aufbau eines ISMS oder eine ISO 27001-Zertifizierung oder eine Zertifizierung nach TISAX® an? Alles Wichtige finden Sie in unserem kostenlosen Leitfaden! Jetzt ganz einfach herunterladen!

Wie funktioniert ein ISMS?

Ein ISMS wird vom Management eines Unternehmens gesteuert und folgt einem Top-Down-Ansatz. Während die Implementierung delegiert werden kann, bleibt die Verantwortung beim Management. Abhängig von den spezifischen Anforderungen wählt das Management die geeigneten Verfahren und Methoden, um die Informationssicherheit im Unternehmen sicherzustellen. Diese Maßnahmen müssen regelmäßig überprüft werden.

Das Ziel eines ISMS ist ein Sicherheitsniveau, das der Risikobereitschaft des Unternehmens entspricht. Das Management bewertet die Risiken und entscheidet, in welchem Umfang diese durch das ISMS gemindert werden sollen.

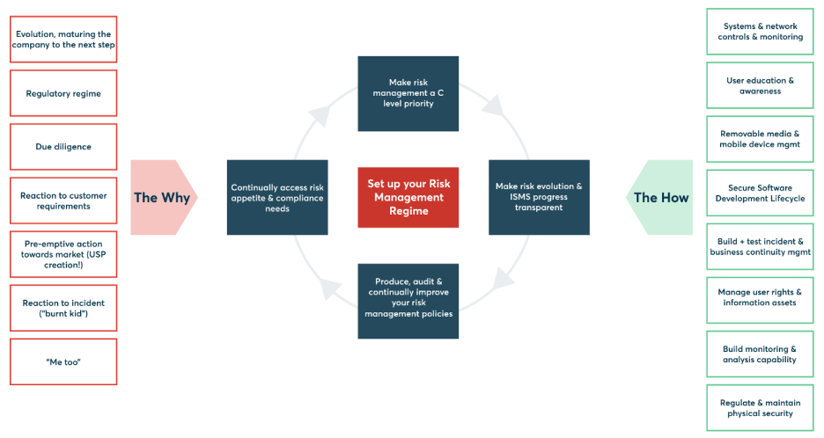

(Abb. 1)

(Abb. 1)

Was ist für den Aufbau eines ISMS erforderlich?

Bevor Sie die Einrichtung Ihres ISMS in Angriff nehmen, gibt es ein paar Dinge zu beachten und Voraussetzungen zu erfüllen. Hier einige Beispiele:

Ressourcen für die ISMS-Implementierung

Die Implementierung eines ISMS nach ISO 27001 erfordert ein engagiertes Team mit den nötigen Ressourcen und dem Fachwissen. Nach der Einrichtung muss das System regelmäßig überprüft werden, um sicherzustellen, dass es effektiv arbeitet.

Strukturierte Managementsysteme

Die Implementierung eines ISMS umfasst viele Aspekte, von Daten und Software bis hin zu Infrastruktur und Lieferanten. Eine systematische Herangehensweise und geeignete Managementtools sind entscheidend, um alle Risiken im Blick zu behalten.

Klare Richtlinien

Um sicherzustellen, dass alle Mitarbeiter und Partner das ISMS verstehen und umsetzen können, müssen die Richtlinien klar, verständlich und leicht umsetzbar sein. Sie sorgen so dafür, dass sich die Vorteile Ihres ISMS herumsprechen und seine Integrität gewährleistet wird.

Kommunikation und Mitarbeitermotivation

Ihr Informationssicherheits-Managementsystem sollte das Herzstück Ihrer Organisation sein. So sieht es die ISO 27001 vor. Kommunikation und Schulungen schärfen das Bewusstsein für Informationssicherheit und halten das ISMS aktiv.

Supply-Chain-Management

Ihr Informationssicherheits-Managementsystem geht über Ihr Unternehmen hinaus. Lieferanten und andere Dritte haben möglicherweise Zugriff auf wichtige Unternehmensdaten oder sind für diese verantwortlich. ISO 27001-Compliance erfordert ISMS-Compliance. Indem Sie sich vor potenziellen Informationssicherheitsrisiken schützen, gewährleisten Sie die Integrität Ihrer Organisation.

Zertifizierung und Audits

Eine ISO 27001-Zertifizierung erfordert die Zusammenarbeit mit unabhängigen externen Auditoren. Sie müssen regelmäßige interne Audits sind vornehmen, um die fortlaufende Konformität zu gewährleisten und die Zertifizierung zu erhalten.

Betrieb und kontinuierliche Verbesserung des ISMS

Ein gutes Informationssicherheits-Managementsystem ist immer aktiv und schützt die vertraulichen Informationen eines Unternehmens. Mit dem Wachstum Ihrer Organisation entwickelt sich auch die Informationssicherheitsstruktur weiter. Sie wächst und passt sich an neue Bedrohungen an. Und selbst wenn das System einen Fehler macht, kann es die dabei erfassten Informationen nutzen, um die Strategie zu verbessern – Risikobewertung und -behandlung sind nie abgeschlossen.

Sind Sie bereit für Ihr Informationssicherheitsaudit? Sehen Sie sich dieses Webinar an und erhalten Sie wertvolle Tipps für eine erfolgreiche Vorbereitung.

Nachdem Sie nun die für die Einrichtung Ihres ISMS-Tools erforderlichen Ressourcen kennen, fahren wir mit den Implementierungsschritten fort.

Was sind die 8 Schritte zum Aufbau eines ISMS?

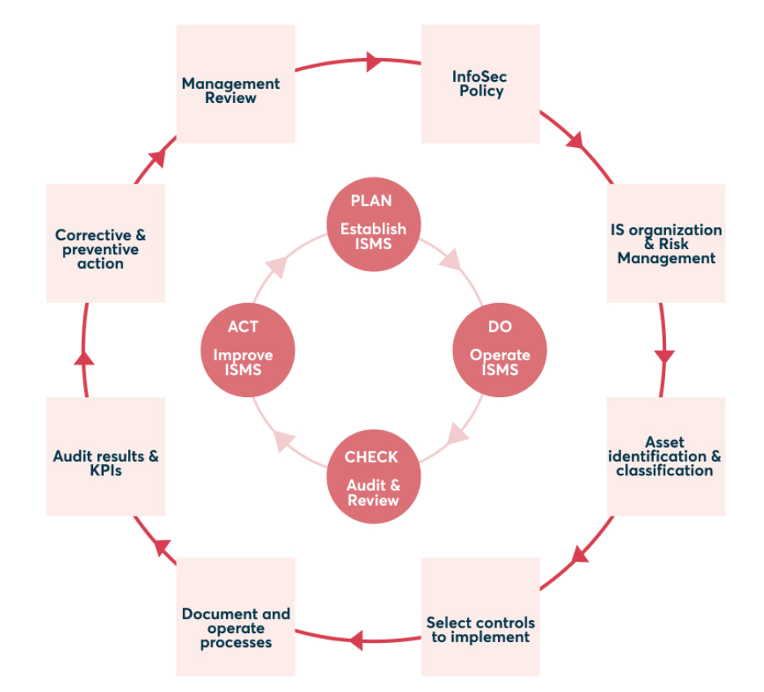

Einrichtung und Betrieb eines ISMS folgen einem klassischen PDCA-Zyklus. PDCA steht für PLAN, DO, CHECK, ACT – Planen, Testen, Prüfen, Handeln (siehe auch Abb. 2).

Und das sind die Schritte im Detail:

1. ISMS-Richtlinie verfassen

Definieren Sie Ziele, Verantwortlichkeiten und Ressourcen für Ihr ISMS. Wer übernimmt die Rolle des Informationssicherheitsbeauftragten?

2. Assets identifizieren und klassifizieren

Welche Assets/Informationen sollen geschützt werden? Wie sensibel sind diese Assets? Bestimmen und klassifizieren Sie Ihre zu schützenden Informationen.

3. Strukturen für ISMS-Implementierung und Risikomanagement festlegen

Welche Tools und Ressourcen werden benötigt? Schaffen Sie eine solide Basis für die ISMS-Implementierung.

4. Kontrollmechanismen entwickeln

Legen Sie fest, wie Sie den Schutz Ihrer Assets überprüfen und sicherstellen.

5. Das ISMS in den Arbeitsalltag integrieren

Verankern Sie das ISMS in den täglichen Arbeitsabläufen und dokumentieren Sie Prozesse.

6. Ergebnisse prüfen und KPIs ermitteln

Messen Sie die Wirksamkeit des ISMS anhand von KPIs und ziehen Sie daraus Schlüsse.

7. Korrekturen vornehmen und präventive Maßnahmen ergreifen

Passen Sie Ihr ISMS an, um Risiken zu minimieren und Schwachstellen zu beseitigen.

8. Management-Review

Sind Ziele und allgemeine Ausrichtung des ISMS noch angemessen, oder ist ein Kurswechsel vonseiten des Managements nötig? Dies sollte mindestens einmal pro Jahr geprüft werden.

(Abb. 2)

Welche Faktoren sind entscheidend für eine erfolgreiche ISMS-Implementierung?

Für den erfolgreichen Aufbau eines ISMS muss das Management voll und ganz hinter dem Projekt stehen und über die erforderlichen Ressourcen verfügen. Folgende drei Voraussetzungen sollten erfüllt werden:

Verpflichtung des Managements

Als Management müssen Sie das Projekt aktiv unterstützen, klare Anweisungen geben und sicherstellen, dass die erforderlichen Ressourcen bereitstehen. Schulungen und Sensibilisierungsprogramme für Mitarbeiter sind ebenfalls unerlässlich.

Verpflichtung des Implementierers

Die Verantwortlichen müssen ausreichend Zeit für die ISMS-Prozesse einplanen, um eine reibungslose Implementierung zu gewährleisten.Kompetenz der Implementierers

Sie benötigen mindestens drei Kompetenzen, um den vollständigen Zyklus einer ISMS-Implementierung zu verstehen und umsetzen zu können: Sie müssen sich mit Implementierung und Veränderungsmanagement auskennen, die Standards kennen und eine Methode oder ein Framework für Aufbau, Erhalt, Überwachung und Optimierung von Informationssicherheit präsentieren können.

Warum sollten Unternehmen aus eigenem Interesse ein ISMS einführen?

Ein ISMS bringt entscheidende Vorteile: Unternehmen in wenig regulierten Märkten können mit hohen Sicherheitsstandards punkten und sich gegenüber der Konkurrenz abheben.

Ein ISMS verschafft einen klaren Überblick über Prozesse und Informationswerte. Bei der Suche nach möglichen Investoren zahlt sich ein ISMS daher unmittelbar aus: Fehlt es, ist eine Due-Diligence-Prüfung nur eingeschränkt möglich.

In stark regulierten Märkten wie der Automobilindustrie ist ein ISMS oft Pflicht, um als Zulieferer zugelassen zu werden.

Was sind die Vorteile einer ISMS-Implementierung?

ISO 27001 spielt heute eine bedeutende Rolle beim Wachstum von Unternehmen. Ein ISMS nach ISO 27001 bietet folgende Vorteile:

1. Neue Geschäftsmöglichkeiten

Viele Organisationen erwarten hohe Informationssicherheitsstandards von ihren Partnern. Ein ISMS erleichtert die Zusammenarbeit und steigert die Attraktivität für Investoren, da es umfassende Due-Diligence-Prüfungen ermöglicht.

2. Einhaltung der DSGVO und gesetzlicher Bestimmungen

Um der ISO 27001 zu entsprechen, müssen Organisationen ihre Geschäftsaktivitäten kontinuierlich prüfen und behalten so ihre Informationssicherheitsstruktur im Überblick. Auf ein ISMS-Audit folgt eine Gap-Analyse, mit der festgestellt wird, inwieweit die Anforderungen aktuell erfüllt werden. Ein ISMS mit ISO 27001-Zertifikat sorgt dafür, dass Ihre Organisation allen landesweit geltenden Bestimmungen entspricht, nicht nur der DSGVO.

3. Wettbewerbsvorteile

Jedes Unternehmen in einem noch zu wenig regulierten Markt kann mit hohen Informationssicherheitsstandards bei Kunden punkten und sich Mitbewerbern gegenüber einen Vorteil verschaffen. In jedem Fall wird der Wert der Organisation erhöht, denn nur ein ISMS liefert einen genauen Überblick über die Abläufe und Informationsassets Ihres Unternehmens.

4. Bessere Cyber-Resilienz und Anpassung an neue Bedrohungen

Ein ISMS hält mit externen und internen Veränderungen Schritt. So werden Gefahren durch neue Risiken gering gehalten. Ihre Organisation kann sich gegen Cyberattacken wehren, den dadurch angerichteten Schaden begrenzen und geschäftliche Abläufe trotz des Angriffs fortsetzen.

5. Alle Informationen in einem System

Ein ISMS ist ein zentraler Ort für den Schutz und die Verwaltung aller Unternehmensdaten.

6. Bessere Unternehmenskultur

Ein ISMS umfasst nicht nur die IT, sondern alle Unternehmensbereiche, sodass es für alle Mitarbeiter einfacher ist, Gefahren zu erkennen und entsprechende Sicherheitsmaßnahmen in ihren Arbeitsalltag zu integrieren.

7. Geringere Kosten für Informationssicherheit

ISMS-basierte Risikobewertungen und -analysen bedeuten Kostenersparnisse für Unternehmen, da sie nicht in unnötige Abwehrtechnologien investieren.

Drohen bei einem unzureichend umgesetzten ISMS eigentlich Bußgelder?

Nein, zumindest nicht in dem Umfang wie bei DSGVO-Verstößen. Die DSGVO gilt für alle Unternehmen und schreibt Bußgelder sowie die Ernennung eines Datenschutzbeauftragten (DSB) vor.

Ein Informationssicherheitsbeauftragter (ISB) ist zwar für die ISO 27001-Zertifizierung erforderlich, aber es gibt keine gesetzliche Pflicht zur Einführung eines ISMS oder zur Ernennung eines ISB.

Ausnahmen gelten für Unternehmen und Organisationen, die unter das IT-Sicherheitsgesetz fallen. Dabei handelt es sich um Betreiber kritischer Infrastrukturen (KRITIS), zu diesen zählen zum Beispiel große Gas- und Elektrizitätsversorger, Telekommunikationsanbieter, Wasserwerke, Finanzinstitute und Großkliniken.

Für diese ist laut IT-Sicherheitsgesetz ein ISMS inklusive ISB seit 2015 vorgeschrieben. In Summe betrifft dies deutschlandweit wenige Tausend Unternehmen. Bei Verstößen sind Bußgelder bis zu 20 Mio. Euro möglich.

Gibt es außer der ISO 27001 noch andere Normen, denen ein ISMS entsprechen muss?

Die ISO 27001 ist der Goldstandard für Informationssicherheits-Managementsysteme. Abhängig von Branche, Markt und nationaler Gesetzgebung können aber auch weitere Standards berücksichtigt werden, darunter Folgende:

Cyber Essentials: ein vom britischen National Cyber Security Centre eingeführtes und von der Regierung des Vereinigten Königreichs unterstütztes Programm, das Organisationen dabei hilft, sich vor einigen der am häufigsten auftretenden Cyberattacken zu schützen.

NIST-Standard: NIST (National Institute of Standards and Technology) 800-53 ist ein Standard für Informationssysteme in den USA. Allgemein gesagt bietet NIST eine Reihe empfohlener Sicherheitskontrollen für die Informationssysteme von US-Ministerien auf Bundesebene.

SOC 1 und SOC 2: Die internationalen Standards SOC 1 und SOC 2 (Service Organisation Control) können für die Finanzberichte eines Unternehmens relevant sein. Bei SOC 1-Berichten geht es vornehmlich um Kontrollmaßnahmen für die Finanzberichterstattung, bei SOC 2 liegt der Fokus auf betrieblichen und Compliance-bezogenen Kontrollmaßnahmen.

CPPA: Der California Consumer Privacy Act (CCPA) schützt die Privatsphäre der Einwohner Kaliforniens. Daten zu Internetaktivitäten, Cookies, IP-Adressen und biometrische Daten werden vom CCPA reguliert, ebenso wie Daten, die in Haushalten über IdD-Geräte erfasst werden. Verbraucher haben gemäß CCPA das Recht zu wissen, welche ihrer personenbezogenen Daten zu welchem Zweck erfasst oder verkauft werden. Außerdem haben sie Zugriff auf vergangene Transaktionen bis zum 1. Januar 2019 (das Datum, an dem das Gesetz eingeführt wurde).

HIPAA: Der Health Insurance Portability and Accountability Act (HIPAA) schützt Patientendaten und andere personenbezogene Informationen. Er betrifft Krankenversicherungen, Clearinghäuser und Anbieter elektronischer Transaktionen und schränkt die Nutzung und Offenlegung von Patientendaten ohne vorherige Zustimmung der betroffenen Person ein.

LGPD: Das Lei Geral de Proteção de Dados Pessoais (LGPD) ist die brasilianische Antwort auf die europäische Datenschutz-Grundverordnung (DSGVO). Einfach ausgedrückt besagt das Gesetz, dass personenbezogene Daten brasilianischer Bürger nur aus legitimen, genau definierten Gründen genutzt werden dürfen.

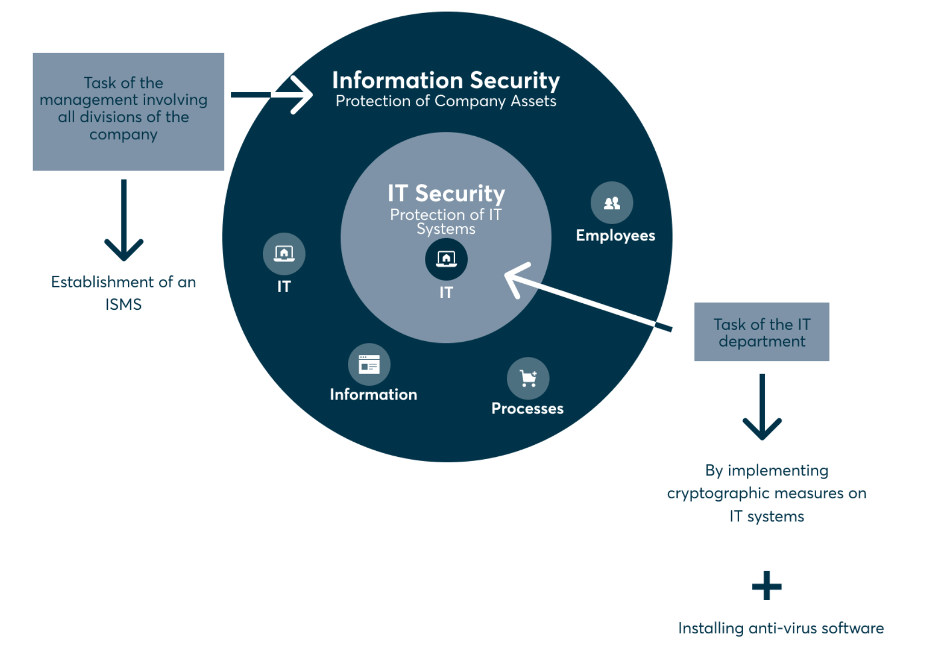

IT-Sicherheit und Informationssicherheit: Was sind die Unterschiede?

IT-Sicherheit und Informationssicherheit werden oft synonym verwendet, sind aber nicht dasselbe.

IT-Sicherheit

IT-Sicherheit (oder Cybersicherheit) fokussiert sich auf den Schutz elektronischer Daten vor Cyberangriffen. Dabei geht es um den Schutz von Geräten wie Computern, Servern, Netzwerken und Mobilgeräten vor Hacks und Manipulationen.

Informationssicherheit

Informationssicherheit ist breiter gefasst und zielt darauf ab, alle Informationen eines Unternehmens zu schützen, unabhängig davon, ob sie digital oder physisch gespeichert sind. Sie umfasst sowohl IT-Systeme als auch physische Standorte wie Schreibtische oder Aktenordner.

IT-Sicherheit vs. Informationssicherheit

Hier einige Beispiele, die die Unterschiede zwischen Informationssicherheit und Cybersicherheit weiter verdeutlichen:

Wert von Daten: Der Wert der Daten ist sowohl bei Informationssicherheit als auch bei Cybersicherheit absolut zentral. Die Daten, die Ihnen und Ihrem Unternehmen am wichtigsten sind, sollten bestmöglich geschützt werden. Bei Cybersicherheit liegt der Fokus darauf, Unternehmensinformationen und IT-Systeme vor Hackern zu schützen. Informationssicherheit dagegen hat das Ziel, die Informationsassets eines Unternehmens vor jeder Art von Bedrohung zu schützen, ob digital oder anderweitig.

Prioritätender Sicherheitsexperten: Aktive Bedrohungen wie Hackerangriffe und Viren sind der Hauptfokus von Experten im Bereich Cybersicherheit. Informationssicherheit deckt ein breiteres Spektrum ab und umfasst auch Richtlinien und Geschäftsabläufe, die es Unternehmen ermöglichen, ihre Informationsassets zu schützen.

Wo liegt der Fokus: Cybersicherheit deckt von außen kommende Bedrohungen der digitalen Infrastruktur einer Organisation ab. Bei Informationssicherheit werden Richtlinien und Abläufe implementiert, die die Vertraulichkeit, Integrität und Verfügbarkeit sämtlicher unterschiedlicher Informationsassets im Unternehmen gewährleisten.

Bedrohungen: Cybersicherheit umfasst ausschließlich Cyberbedrohungen. Bei Informationssicherheit geht es dagegen um Bedrohungen aller Art, darunter auch menschliches Versagen.

(Abb. 3)

Variiert ISMS-Software je nach Branche?

Die ISO 27001 unterscheidet nicht nach Branche oder Unternehmensgröße. Sie legt lediglich allgemeine Anforderungen fest und umfasst vier sicherheitsrelevante Maßnahmenbereiche, die sogenanntenISO 27001 Controls.

Dieselben Bereiche werden auch bei der Due-Diligence-Prüfung sorgfältig kontrolliert. Kurz gesagt: Die Rahmenbedingungen sind grundsätzlich immer dieselben, die Implementierung der Prozesse und Maßnahmen kann jedoch je nach Branche und Unternehmensgröße variieren.

Fazit

Ein ISMS sorgt in Ihrer Organisation für Transparenz und etabliert kontrollierbare Abläufe. Außerdem können Sie wichtige Leistungskennzahlen daraus ableiten.

Anders ausgedrückt: Mit einem ordnungsgemäß eingerichteten ISMS sind Sie bestens für potenzielle Sicherheitsprobleme gerüstet. Dieser Satz von Benjamin Franklin fasst die Vorteile eines ISMS – bzw. die Nachteile seines Nichtvorhandenseins – sehr treffend zusammen: „By failing to prepare, you are preparing to fail" (Indem man sich nicht vorbereitet, bereitet man sein Scheitern vor).

Bereit für den nächsten Schritt?

Ein digitales ISMS ist unverzichtbar, um Sicherheits- und Compliance-Bemühungen strukturiert und nachhaltig zu gestalten. Es bildet die Basis für alle Aktivitäten innerhalb der Informationssicherheit, indem es ein effektives Risikomanagement ermöglicht, Maßnahmen übersichtlich verwaltet und teamübergreifende Einheitlichkeit gewährleistet.

Für Unternehmen, die mit wachsenden Compliance-Anforderungen konfrontiert sind, bietet ein digitales ISMS die Möglichkeit, manuelle Arbeit zu reduzieren und Sicherheit sowie Compliance effizient zu steuern. Mit einer All-in-One-Plattform können Sie Ihre Prozesse digitalisieren und Ihr Sicherheitsmanagement gezielt steuern – ein entscheidender Schritt, um konsistent compliant zu bleiben und gleichzeitig das Wachstum Ihres Unternehmens zu unterstützen.

Dank unserer Plattform und der Unterstützung durch unsere Experten gelingt die Implementierung Ihres digitalen ISMS mühelos. Starten Sie jetzt und schaffen Sie eine solide und zukunftssichere Grundlage für Ihre Informationssicherheit.

About the author

DataGuard Informationssicherheits-Experten

Tipps und Best Practices zur erfolgreichen Erlangung von Zertifizierungen wie ISO 27001 oder TISAX®, die Bedeutung robuster Sicherheitsprogramme, effiziente Risikominderung... und vieles mehr!

Profitieren Sie von der jahrelangen Erfahrung unserer zertifizierten Informationssicherheitsbeauftragen (oder CISOs) in Deutschland, UK und Österreich, um Ihr Unternehmen auf den nachhaltigen Erfolgspfad zu bringen – indem Sie Ihre Informationswerte und Mitarbeitenden vor gängigen Risiken wie Cyberangriffen schützen.

Diese Qualifizierungen unserer Informationssicherheitsberater stehen für Qualität und Vertrauen: Certified Information Privacy Professional Europe (IAPP), ITIL® 4 Foundation Certificate for IT Service Management, ISO 27001 Lead Implementer/Lead Auditor/Master, Certificate in Information Security Management Principles (CISMP), Certified TickIT+ Lead Auditor, Certified ISO 9001 Lead Auditor, Cyber Essentials