Erkennen und managen Sie die wichtigsten Sicherheitsrisiken

Seien Sie Bedrohungen immer einen Schritt voraus – mit optimierten Zertifizierungs- und Compliance-Prozessen.

Schließen Sie sich 4.000+ Unternehmen an, die ihre Security & Compliance Ziele mit DataGuard erreichen

Minimieren Sie Sicherheitsrisiken und stärken Sie Ihre Sicherheitslage mühelos

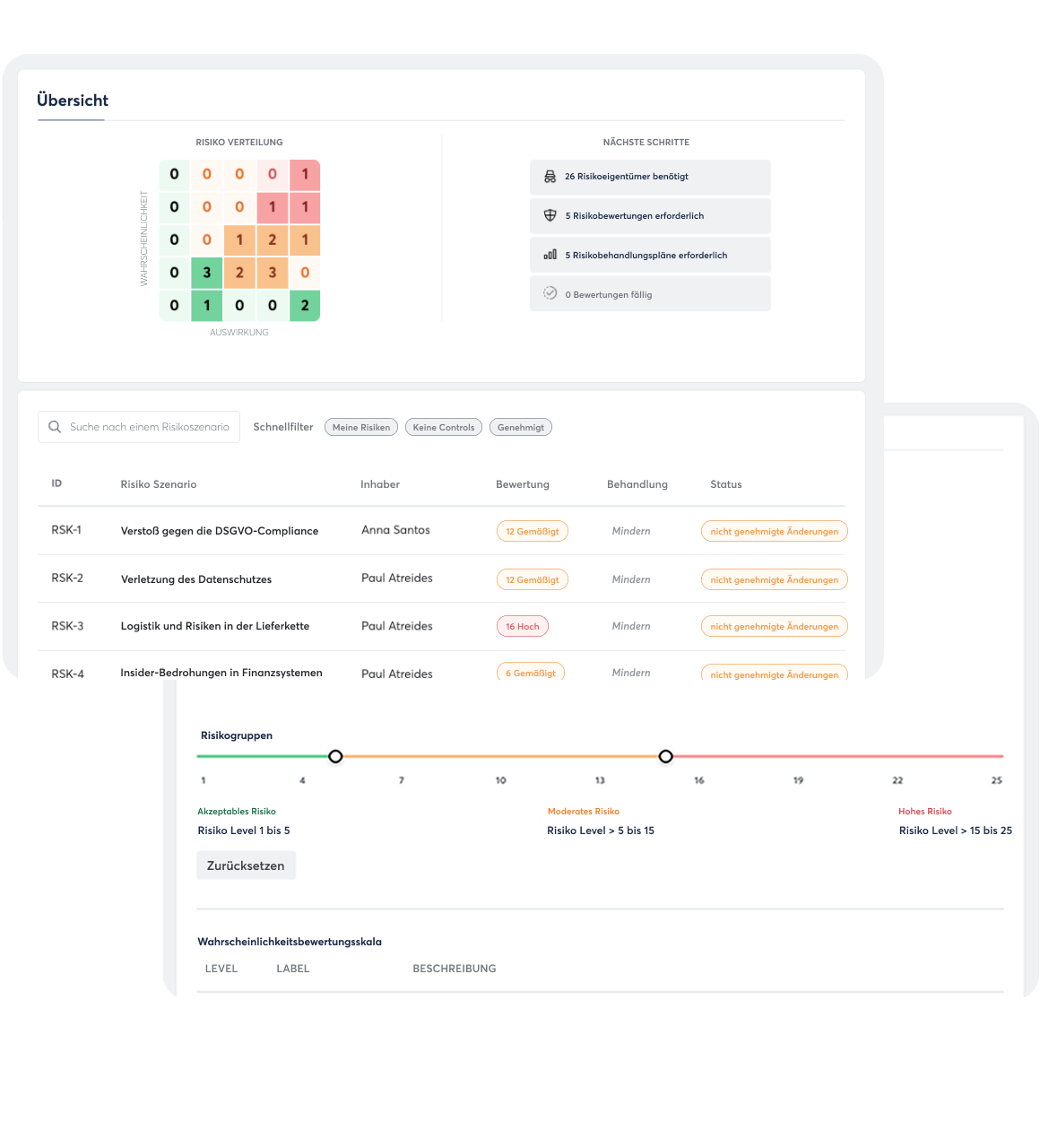

Reduzieren Sie

Risiken

Erkennen und mindern Sie Sicherheitsrisiken schneller mit KI-gestützter Automatisierung.

Vereinfachen Sie Zertifizierungen

Erreichen Sie Zertifizierungen wie ISO 27001, NIS2 und die Zertifizierung nach TISAX® schneller mit einsatzbereiten Vorlagen.

Stärken Sie Ihre Sicherheitslage

Bleiben Sie sicher, während Ihr Unternehmen wächst – mit einer skalierbaren All-in-One-Plattform für Ihr Sicherheitsmanagement.

Unterstützung von Experten

Lassen Sie sich von unseren qualifizierten Experten beraten.

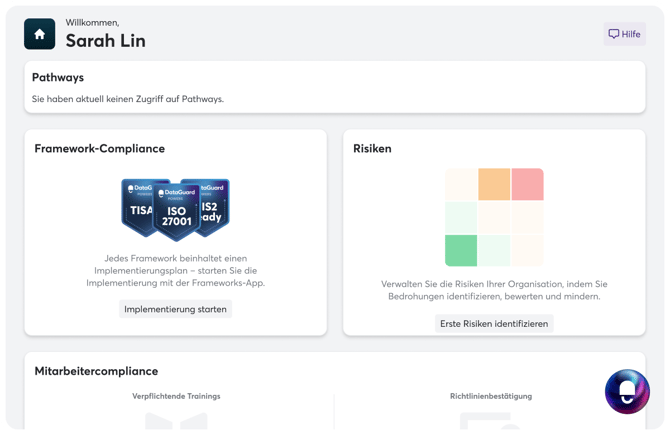

Leistungsstarke Funktionen, die Ihre Security automatisieren und stärken

Automatisierte Risikobibliothek

Gehen Sie Bedrohungen proaktiv mit vorgefertigten Szenarien an.

Echtzeitüberwachung

Erhalten Sie sofort Einblicke in Ihre Sicherheitslage.

Einfaches Erstellen von Richtlinien

Nutzen Sie Vorlagen und Tools für mühelose Compliance.

Zentrales Asset-Management

Bündeln Sie Ihr Asset-Tracking durch automatisierte Reviews.

So funktioniert's

Schritt 1

Bringen Sie vom ersten Tag an Transparenz in Ihre Prozesse, Ihren Technologie-Stack und Ihre Risiken.

Schritt 2

Managen Sie Ihre Risiken kontinuierlich mit automatisierter Nachweissammlung und Maßnahmenüberwachung.

Schritt 3

Erreichen Sie schnell und effizient Zertifizierungen – mit einem Team, das eine Erfolgsquote von 100 % erreicht.

Schritt 4

Fortlaufende Governance und Überwachung zum Schutz Ihres Unternehmens.

Erreichen Sie Compliance, bereiten Sie sich auf Audits vor und stärken Sie Ihre Sicherheitskultur

Anwendungsbereich

Auditvorbereitung

Vereinfachen Sie den Weg zu einem erfolgreichen Audit, indem Sie den Vorbereitungsprozess optimieren.

Anwendungsbereich

Mitarbeiterschulungen

Stärken Sie Ihre Teams mit umfassenden Sicherheitsschulungen, die Risiken aufzeigen und proaktive Sicherheitsstrategien vermitteln.

Anwendungsbereich

Fortlaufende Governance

Gewährleisten Sie kontinuierliche Compliance mit automatisierten Überwachungs- und Reporting-Tools.

Scompler optimierte die Audit-Vorbereitung und erlangte schnell die TISAX®- und ISO 27001-Zertifikate mit DataGuard’s KI-unterstützter Plattform

Mehr lesen

Nyaya stellt mit DataGuard die Security-Compliance sicher – durch Echtzeit-Analysen und praxisnahe Trainings für die ISO 27001.

Mehr lesen

Opasca erreichte mit DataGuard in weniger als sechs Monaten die ISO 27001-Zertifizierung

Mehr lesen

Vent.io stärkte seine Sicherheitsstrategie mit dem fortschrittlichen Risikomanagement von DataGuard und baute einen umfassenden Überblick über alle Drittanbieter-Risiken auf.

Mehr lesen

Behaviour Lab erreichte mit DataGuard die ISO 27001-Zertifizierung und vereinfachte die DSGVO-Compliance. Das Ergebnis: reduzierte Risiken und schnelleres Kunden-Onboarding.

Mehr lesen