- In der Informationssicherheit geht es um den Schutz von Unternehmenswerten vor physischen Gefahren, Gefahren durch eigene Mitarbeiter, Gefahren durch Systeme und Prozesse und Gefahren durch Cyberkriminalität.

- Praktisch geschieht das durch den Aufbau eines Informationssicherheits-Managementsystems (ISMS).

- Informationssicherheit liegt in der Verantwortung des Managements und der Aufbau eines ISMS kann nur mit Buy-in der Führungsebene gelingen.

- Spezifiziert sind die Anforderungen für Einrichtung, Umsetzung, Aufrechterhaltung und fortlaufende Verbesserung eines ISMS in der internationalen Norm ISO 27001.

- Die Klauseln und Maßnahmen der Norm bieten einen Leitfaden zur Einführung eines ISMS.

- Weil die ISO 27001 sehr allgemein formuliert ist, bedarf es für eine branchen- und unternehmensspezifische Interpretation der Unterstützung durch Experten.

Informationssicherheit – ein Überblick

Die Informationssicherheit hat den den Schutz von Unternehmenswerten nach mindestens drei Schutzzielen zum Ziel:

- Vertraulichkeit

- Integrität

- Verfügbarkeit

Praktisch geschieht das durch den Aufbau eines Informationssicherheits-Managementsystems (ISMS). Dieses legt die Herangehensweise Ihrer Organisation in Bezug auf Informationssicherheit fest und schätzt Informationen vor…

- physischen Gefahren (wie Brände, Überschwemmungen)

- Gefahren durch eigene Mitarbeiter (wie Datenklau oder Fehler aufgrund von fehlender Schulung und Nachlässigkeit)

- Gefahren durch Systeme und Prozesse (wie Datenmanipulation und den Verlust von Datenintegrität durch Programmier- und Prozessfehler)

- Gefahren durch Cyberkriminalität wie Hackerangriffe

Folglich stehen neben der technologischen Ausstattung bei einem ISMS auch die Sicherheit sämtlicher Prozesse und Geschäftsaktivitäten eines Unternehmens im Fokus sowie die Qualifikation und Vertrauenswürdigkeit der involvierten Menschen – aus Belegschaft und Geschäftsführung, aber auch Lieferanten.

Beim Aufbau eines ISMS können Sie sich an Richtlinien wie der ISO 27001 oder den Standards des Bundesamtes für Informationssicherheit (BSI) orientieren (mehr dazu später).

Der rechtliche Hintergrund für den Aufbau von Informationssicherheit

Im Gegensatz zum Datenschutz handelt es sich bei der Informationssicherheit für die meisten Branchen um keine gesetzliche Pflicht. Der Datenschutz macht es sich zur Aufgabe, die Menschen hinter den Daten zu schützen. Informationssicherheit hingegen schützt Ihr Unternehmen vor finanziellen Schäden.

Daher haben Sie viel mehr Freiheiten in der Ausgestaltung Ihrer Informationssicherheitsmaßnahmen. Statt eines 100%igen Schutzes gilt es abzuwägen: Mit welchen Risiken können Sie leben, welche lohnt es sich zu minimieren? Ihr ISMS ist am Ende auch ein Instrument zur finanziellen Risikosteuerung. |

Voraussetzung für die Einführung eines Informationssicherheits-Managementsystems

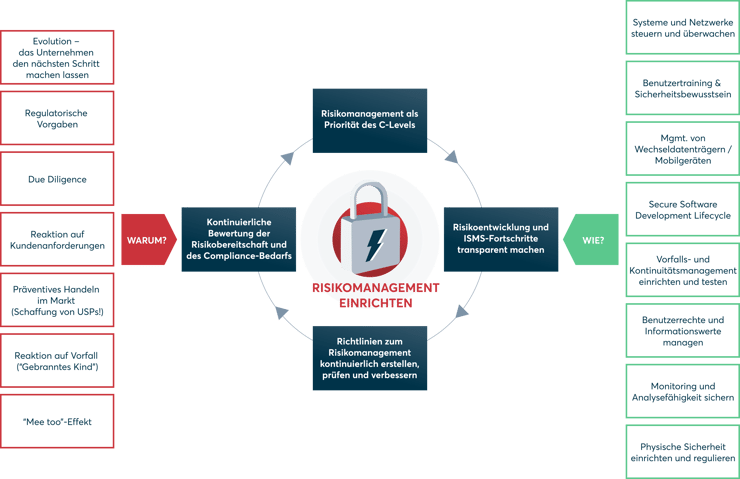

Ein ISMS macht die Informationssicherheitsrisiken für Unternehmen kalkulierbar und beherrschbar. Es ist prozessorientiert und – wie der Name schon sagt – immer Verantwortung des Managements. Sprich: Das ISMS verfolgt einen Top-Down-Ansatz. Das Management kann die Durchführung delegieren, nicht aber die Verantwortung selbst.

Damit Sie Ihre Informationssicherheit mit dem folgenden Leitfaden wirklich verbessern können, brauchen Sie also zunächst das „Buy-in“ Ihrer Geschäftsführung. Die muss entscheiden, welche Maßnahmen und Mechanismen umgesetzt bzw. etabliert werden sollen, um das gewünschte Maß an Informationssicherheit in den Unternehmensprozessen sicherzustellen. Umfang, Intensität und Fortschritte der einzelnen Maßnahmen müssen dann fortlaufend vom Management überprüft und gesteuert werden.

Leitfaden zur Informationssicherheit

Spezifiziert sind die Anforderungen für Einrichtung, Umsetzung, Aufrechterhaltung und fortlaufende Verbesserung eines ISMS wie bereits erwähnt in der internationalen Norm ISO 27001. Sie ist der offizielle, international anerkannte Leitfaden zur Einrichtung eines Informationssicherheits-Managementsystems.

Je nach Branche, Markt und nationaler Gesetzgebung können aber noch weitere Anleitungen in Betracht kommen. In Deutschland sind dies etwa die vom Bundesamt für Informationssicherheit (BSI) herausgegebenen Standards BSI 200-1 und BSI 200-2. Speziell für Kommunen und KMU interessant ist ISIS12: Dieser Standard beschreibt ein Modell zur Einführung eines Informations-Sicherheitsmanagementsystems in 12 Schritten.

Was all diese Richtlinien gemeinsam haben: Sie basieren auf der ISO 27001 und sind insgesamt eher vage formuliert. Das liegt daran, dass Sie einem Lohnbüro mit drei Mitarbeitenden genauso weiterhelfen sollen wir einem Großkonzern in der Stahlindustrie.

Für eine branchen- und unternehmensspezifische Interpretation bedarf es der Unterstützung durch Experten. Mehr zu den Verantwortlichkeiten und Rollen in der Informationssicherheit finden Sie in diesem Kapitel. |

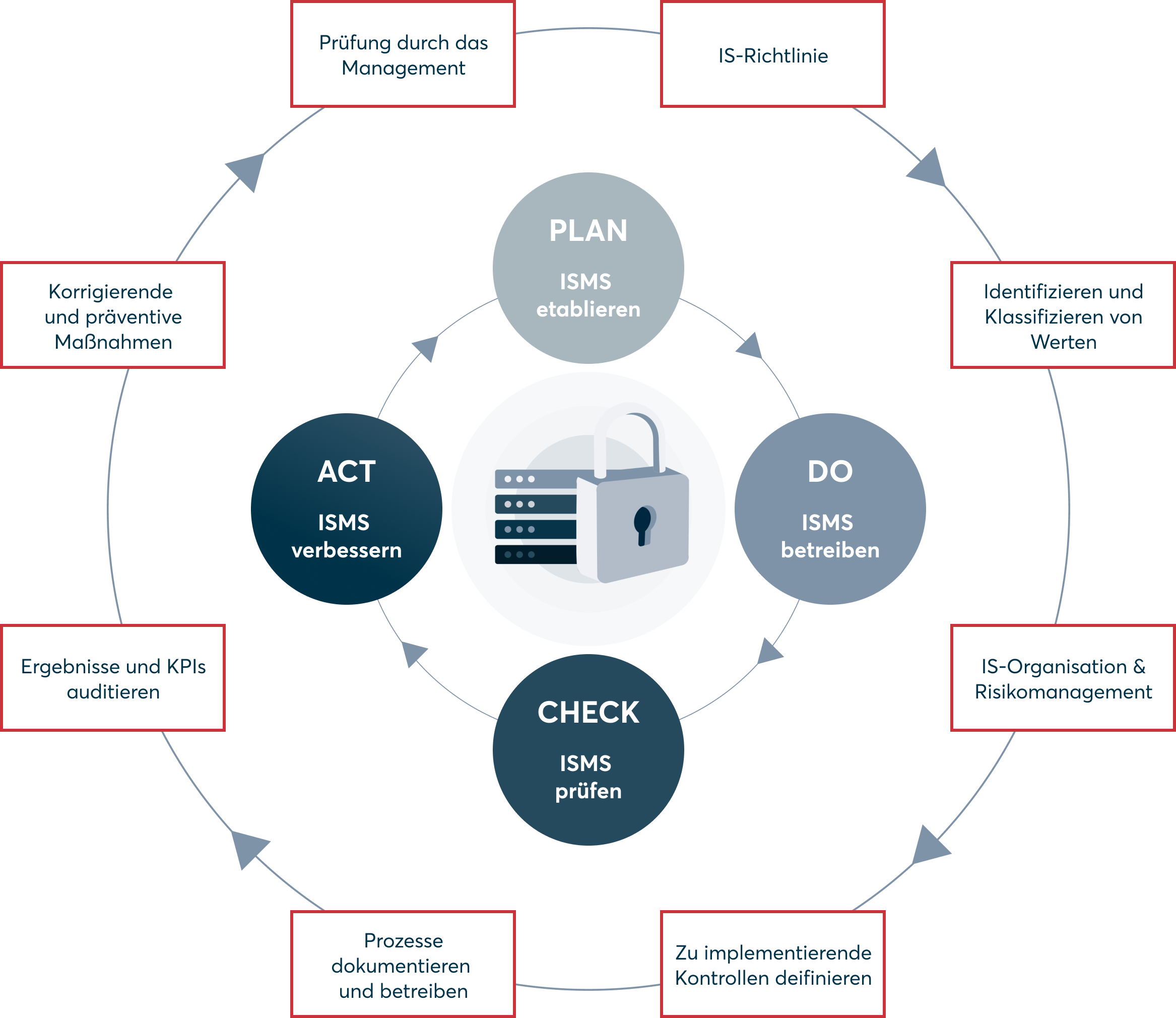

Informationssicherheit nach dem PLAN, DO, CHECK, ACT-Zyklus

Aufbau und Betrieb eines ISMS folgen, vereinfacht gesagt, einem klassischen PDCA-Zyklus.

- ISMS-Richtlinie erstellen.Warum wollen wir als Unternehmen ein ISMS aufbauen? Welche Ziele verbinden wir damit? Wie setzen wir ein solches System organisatorisch um? Wer übernimmt die Rolle des Informationssicherheitsbeauftragten (ISB), welche Ressourcen bekommt dieser, welche Maßnahmen sind zu ergreifen?

- Werte identifizieren und klassifizieren.Welche Werte/Informationen wollen wir schützen? Wie schutzbedürftig sind diese Werte überhaupt? Beispiel Automotive: Bildmaterial von einem Fahrzeug, das noch gar nicht gebaut ist, wäre wesentlich schutzbedürftiger als Aufnahmen von einem Erlkönig im Straßentest, also einem Fahrzeug kurz vor der Markteinführung.

- ISMS-Organisation und Risikomanagement-Strukturen aufbauen.Welche Tools wollen wir einsetzen? Welche finanziellen und personellen Ressourcen bekommen die Verantwortlichen? Welche Strukturen sollen diese aufbauen?

- Kontrollmechanismen entwickeln.Wie überprüfen wir, ob das ISMS effektiv ist und unsere Unternehmenswerte in gewünschter Weise schützt?

- ISMS betreiben. Welche Prozesse setzen wir wie im Alltag um, wie integrieren und dokumentieren wir sie?

- Ergebnisse und KPI überprüfen. Es ist regelmäßig zu fragen: Welche Ergebnisse erzielt unser ISMS und welche Key Performance Indicator (KPI) leiten wir daraus ab?

- Korrekturen vornehmen und vorsorgen.An welchen Stellen müssen wir aufgrund der Ergebnisse nachbessern? Wie können wir Risiken präventiv begegnen?

- Überprüfung durch das Management.Passen die ISMS-Ziele und die generelle Ausrichtung noch, oder sind Kurskorrekturen durch das Management erforderlich? Dies sollte wenigstens einmal jährlich hinterfragt werden.

Dieser Zyklus spiegelt sich auch in den Klauseln der ISO 27001 wieder: Die Klauseln dienen der Erläuterung der Norm und spezifizieren ihre Anforderungen im Detail. Die Klauseln 0 bis 3 geben allgemeine Hinweise und führen in die Norm und ihre Begrifflichkeiten ein.

Die Klauseln 4 bis 10 spezifizieren die Anforderungen, die eine Organisation für die Zertifizierung zwingend erfüllen muss. Eine vollständige Übersicht über die Klauseln finden Sie hier.

- Klausel 4: Kontext der Organisation

- Klausel 5: Führung

- Klausel 6: Planung

- Klausel 7: Unterstützung

- Klausel 8: Betrieb

- Klausel 9: Bewertung der Wirksamkeit

- Klausel 10: Verbesserung

Informationssicherheit ist also kein einmaliges Projekt, sondern ein fortlaufender Prozess.

Die Maßnahmen aus Anhang A der ISO 27001 als praktischer Leitfaden zur Informationssicherheit

Der Anhang A der ISO 27001 (ISO 27001 Anhang A) ist ein essenzielles Instrument für die Informationssicherheit: eine Liste mit Sicherheits- oder Schutzmaßnahmen, die zur Stärkung der Sicherheit von Informationswerten zum Einsatz kommen sollten. Der Anhang A ist auch als ISO 27002 bekannt.

Dabei müssen nicht unbedingt alle Maßnahmen umgesetzt werden. Sie können eine bedarfsgerechte Auswahl für Ihr Unternehmen treffen von den 114 Maßnahmen diejenigen herausgreifen, die für das Anwendungsszenario in Ihrer Organisation relevant sind.

Schwerpunktbereich | Anhang A Referenzmaßnahmenziel |

Organisatorische Fragen (24 Maßnahmen) | A.5 A.6 A.8 A.15 |

Human Ressources (6 Maßnahmen) | A.7 |

IT (61 Maßnahmen) | A.9 A.10 A.12 A.13 A.14 A.16 A.17 |

Physische Sicherheit (15 Maßnahmen) | A.11 |

Rechtliche Fragen (8 Maßnahmen) | A.18 |

Branchenspezifische Interpretation durch Experten

Weil die ISO 27001 so allgemein formuliert ist, muss sie für jedes Unternehmen individuell interpretiert werden. Die Freiräume in der Informationssicherheit bedeuten auch, dass es keine „one-size-fits-all“-Leitfäden gibt.

Informationssicherheitsexperten bringen eine Reihe von Fähigkeiten mit, die es ihnen ermöglichen, Informationssicherheitsprozesse in Unternehmen zu implementieren und Zertifzierungsprozesse zu begleiten. Die bringen Erfahrung in folgenden Bereichen mit:

- Implementierung der IT-Sicherheit, inkl. einem Verständnis kritischer Infrastrukturen

- Aufbau eines ISMS

- Zertifizierung des ISMS nach ISO 27001 / TISAX®

- Bearbeitung von und Umgang mit Informationssicherheitsvorfällen

- Mitarbeiterschulungen und Sensibilisierungsmaßnahmen

- Verhandlungen und Projektmanagement

Typischerweise übernimmt ein Chief Information Security Officer (CISO) oder Informationssicherheitsbeauftragter (ISB) die Verantwortung für den Aufbau eines ISMS.

Nicht jedes Unternehmen kann oder will die Informationssicherheit mit internen Ressourcen umsetzen und managen. Oder aber das interne Team ist überlastet, kommt mit dem Dokumentationsaufwand nicht hinterher, besitzt nicht die nötige Expertise für ein bestimmtes Projekt, fällt durchs Audit… Dann bietet sich ein externer Dienstleister an, der gezielt beraten kann.

Der Vorteil: Externe Services können schnell eingekauft werden und erfordern dank dem Erfahrungsschatz der Dienstleister kein langes Onboarding. Ein guter Anbieter teilt seinen Kunden einen persönlichen Ansprechpartner zu, der sich mit den aktuellen Herausforderungen des Kunden auskennt, und diese schon an anderer Stelle meistern konnte.

Auch die Kosten für einen externen Dienstleister liegen deutlich unter denen für eine Vollzeitstelle. Bei DataGuard zahlen Kunden zwischen 500 und 2.000 € pro Monat – je nach Komplexität. Vereinbaren Sie jetzt einen kostenlosen Termin und erfahren Sie mehr über unseren InfoSec-Service.

Zertifizierung Ihrer Informationssicherheit

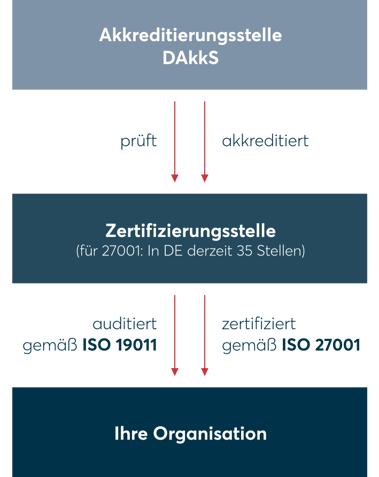

Eine Zertifizierung des ISMS nach ISO 27001 ist für alle Unternehmen sinnvoll, die ihre Informationssicherheit gegenüber Dritten nachweisen müssen oder wollen. Aber eine solche Zertifizierung kostet Geld. Nicht nur das Audit an sich muss bezahlt werden, auch die Umsetzung der Anforderungen kann so einiges an Ressourcen fressen. Es wäre also ärgerlich, wenn am Ende der Anstrengungen ein Zertifikat stünde, das wenig bis nichts wert ist.

Für die ISO 27001 gibt es derzeit rund 35 akkreditierte Zertifizierungsstellen in Deutschland. Das heißt, dass diese Stellen von der „Deutschen Akkreditierungsstelle“ (DAkkS) geprüft und akkreditiert worden sind. Die DAkkS ist in Deutschland die Akkreditierungsstelle für alle Managementsysteme gemäß ISO-Standards und vom Internationalen Accreditation Board B benannt. Die durch die DAkkS akkreditierten Unternehmen auditieren gemäß der ISO 19011 – der Norm für Auditmanagementsysteme.

Eine Liste aller aktuell akkreditierten Zertifizierungsstellen finden Sie hier.

Wird das Zertifikat nicht durch die internationale Akkreditierungsstelle bestätigt, wird es auch von Vertragspartnern oft nicht anerkannt. Enthält zum Beispiel ein Vertrag die Anforderung an eine ISO 27001-Zertifizierung, ist damit normalerweise die Zertifizierung durch eine akkreditierte Stelle gemeint. Daher ist in jedem Fall eine Zertifizierung durch eine akkreditierte Stelle zu empfehlen.

Mehr Informationen zum Thema Zertifizierung finden Sie hier:

- ISO 27001 Anforderungen: Vorbereitung auf die Zertifizierung

- Kosten für die Zertifizierung nach ISO 27001

- Checkliste für ein internes ISO 27001-Audit

Die besten Tipps für eine erfolgreiche Vorbereitung auf Ihr Informationssicherheitsaudit finden Sie in unserem kostenlosen on-demand Webinar.

Fazit

Das Thema Informationssicherheit kann überwältigend und unübersichtlich wirken. Die ISO 27001 ist zwar der Goldstandard in der Informationssicherheit, fungiert allerdings nicht als konkreter Leitfaden zur Informationssicherheit und muss immer fachgerecht interpretiert werden. Falls Sie sich jetzt abgeschreckt fühlen, zitieren wir das Bundesamt für Sicherheit in der Informationstechnik:

Eine weit verbreitete Ansicht ist, dass Sicherheitsmaßnahmen zwangsläufig mit hohen Investitionen in Sicherheitstechnik und der Beschäftigung von hoch qualifiziertem Personal verknüpft sind. Dem ist jedoch nicht so. Die wichtigsten Erfolgsfaktoren sind ein gesunder Menschenverstand, durchdachte organisatorische Regelungen sowie zuverlässige und gut informierte Mitarbeiter, die selbständig Sicherheitserfordernisse diszipliniert und routiniert beachten. Die Erstellung und Umsetzung eines wirksamen und effektiven Informationssicherheitskonzeptes muss darum nicht zwangsläufig unbezahlbar sein.

Für eine bezahlbare, transparente und praktikable Umsetzung der ISO 27001 stehen Ihnen unsere Experten zur Verfügung. Buchen Sie noch heute Ihr kostenloses Erstgespräch:

TISAX® ist eine eingetragene Marke der ENX Association. DataGuard steht in keiner geschäftlichen Verbindung zu ENX. Wir bieten lediglich Beratung und Unterstützung zur Vorbereitung auf das TISAX® Assessment an. Die ENX Association übernimmt keine Verantwortung für die auf der DataGuard-Website dargestellten Inhalte.

About the author

DataGuard