Die Taktiken des Social Engineerings werden durch den Einsatz von Künstlicher Intelligenz zunehmend ausgefeilter. Ein erfolgreicher Angriff dieser Art kann ernsthafte Auswirkungen auf den Ruf und die finanzielle Stabilität eines Unternehmens haben. Als Head of IT ist es von entscheidender Bedeutung, die Abwehrmaßnahmen gegen Social Engineering zu intensivieren und die Anfälligkeit menschlichen Verhaltens im Bereich der Cybersicherheit zu identifizieren.

In einer sich ständig verschärfenden Cyberspace-Umgebung stellt sich die Frage, wie Unternehmen ihre Verteidigungsstrategien stärken können. Wir haben uns mit einem unserer Experten für Informationssicherheit, Emrick Etheridge, dem Product Owner bei DataGuard, zusammengesetzt, um Antworten zu finden. Erfahren Sie, welche 3 Schritte Sie als Head of IT ergreifen können, um sich gegen diese wachsende Bedrohung zu schützen.

Was ist Social Engineering?

Social Engineering ist eine raffinierte Taktik, die darauf abzielt, Personen dazu zu bewegen, vertrauliche Informationen preiszugeben oder sicherheitsgefährdende Handlungen zu begehen. Insbesondere für Unternehmen birgt diese Methode erhebliche Gefahren, da sie den Ruf und die finanzielle Stabilität beeinträchtigen kann.

Wir sind alle mit gängigen Beispielen für Social Engineering vertraut, wie etwa Phishing-E-Mails oder Textnachrichten, die sich als Mitarbeiter, Geschäftspartner oder offizielle Behörden ausgeben. Doch diese offensichtlichen Versuche werden zunehmend durch den Einsatz von Künstlicher Intelligenz verfeinert.

Ein Beispiel hierfür ist die Manipulation von Stimmen durch Voice Cloning oder Deep Fakes, um sich als CEO oder andere Führungskräfte auszugeben. Dieser ausgefeilte Trick dient dazu, Mitarbeiter dazu zu verleiten, vertrauliche Informationen preiszugeben, Zugang zu sensiblen Daten zu gewähren oder gar Geld zu überweisen.

Bleiben Sie sicher! Schauen Sie sich unser Webinar KI-gesteuerten Cyberbedrohungen und Strategien an, um Ihre Cybersicherheit in der sich ständig wandelnden Landschaft von Cyberbedrohungen zu stärken: New cyber threats: your voice is my password

Gemäß Emrick Etheridge können etwa 80 Prozent der Social-Engineering-Angriffe durch den Einsatz technischer Maßnahmen erfolgreich abgewehrt werden. Die verbleibenden 20 Prozent resultieren aus menschlichem Versagen. Etheridge betont jedoch: "Wenn ein Mitarbeiter Opfer eines Social-Engineering-Angriffs wird, hat nicht der Mitarbeiter versagt, sondern oft das Unternehmen, das ihn nicht angemessen geschult hat."

So funktioniert Social Engineering

Social-Engineering-Angriffe, bei denen Phishing die bekannteste Form darstellt, machen sich menschliche Emotionen wie Scham, Angst oder Gier zunutze, um an Unternehmensinformationen, sensible Daten oder finanzielle Ressourcen zu gelangen.

Emrick Etheridge erläutert, dass Angreifer und Hacker diese Gefühle und Instinkte gezielt manipulieren, um bei ihren Opfern die gewünschten Reaktionen hervorzurufen. Aus diesem Grund werden Social-Engineering-Angriffe auch als "Human Hacking" bezeichnet.

Cyberkriminelle nutzen dabei folgende Gefühle häufig aus:

- Vertrauen: Sie geben vor, von einem vertrauenswürdigen Unternehmen oder einer etablierten Marke zu stammen, um leichter an Unternehmensdaten zu gelangen.

- Angst und Scham: Angreifer täuschen beispielsweise vor, Geschäftsführer zu sein, und nutzen Emotionen wie Angst oder Scham, um Zugang zu Informationen zu erlangen. Hierbei üben sie Druck aus und verhindern den Kontakt zu Vorgesetzten.

- Druck: Die Verwendung von Ausdrücken wie "dringend" oder "jetzt sofort" spielt gezielt mit dem Gefühl von Zeitdruck.

- Helferinstinkt: Cyberkriminelle appellieren an den natürlichen Helferinstinkt ihrer Opfer, indem sie sie dazu drängen, auf schädliche Links zu klicken oder bestimmte Websites zu besuchen.

Menschliche Emotionen sind daher das schwächste Glied in der Verteidigung eines Unternehmens gegen Cyber-Angriffe.

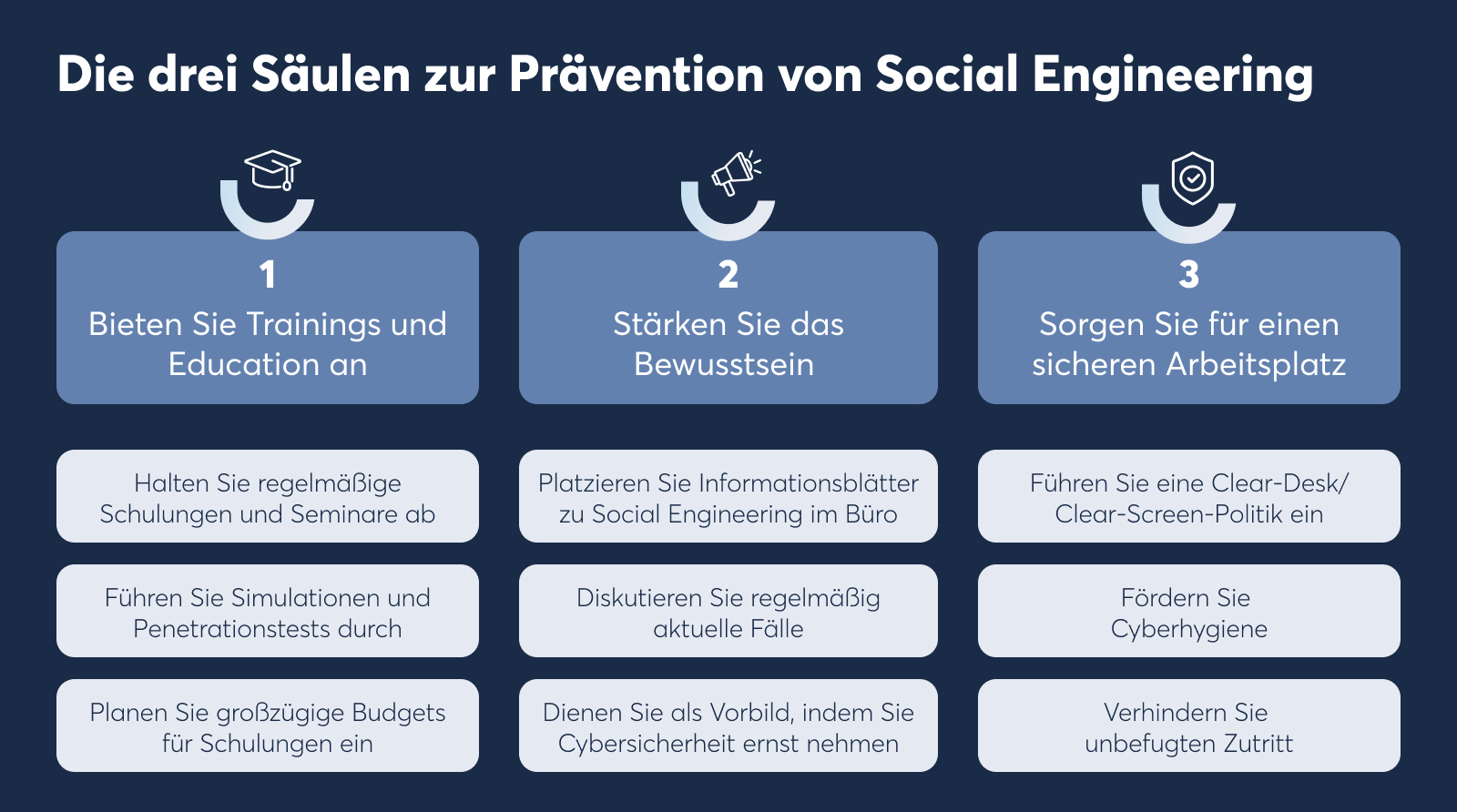

3 wirksame Strategien, mit denen IT-Leiter Social-Engineering-Angriffe minimieren können

Es gibt einige wirksame Strategien, die Sie als IT-Head anwenden können, um die Risiken für Ihr Unternehmen zu minimieren. Hier die Vorschläge unseres Experten.

1. Bieten Sie Trainings und Education

Die effektive Kommunikation ist für Sie als Head of IT von entscheidender Bedeutung; unabhängig davon, ob Sie mit Vorstandsmitgliedern oder Mitarbeitern interagieren. Es ist entscheidend, die Bedeutung der Informationssicherheit gegenüber Ihren Führungskollegen zu betonen und das gesamte Unternehmen zu schulen, um Risiken zu erkennen und zu vermeiden.

Die Schulung Ihrer Mitarbeiter stellt einen der wesentlichsten Schritte dar, um die Sicherheit Ihres Unternehmens zu gewährleisten.

- Halten Sie regelmäßige Schulungen und Seminare ab: Aufklärung ist entscheidend für die Cybersicherheit.

- Führen Sie regelmäßige Simulationen und Penetrationstests durch: Dadurch betreiben Sie Cyberhygiene und fördern ein sicherheitsbewusstes Verhalten bei Ihren Mitarbeitern.

- Planen Sie großzügige Budgets für Schulungen ein: Priorisieren Sie Trainings für Ihre Mitarbeiter in der Budgetplanung.

2. Stärken Sie das Bewusstsein

Schaffen Sie eine Unternehmenskultur, in der Mitarbeiter regelmäßig darauf hingewiesen werden, wie sie im Falle von Phishing oder anderen Formen des Social Engineering handeln sollen.

Indem Sie Ihre Mitarbeiter befähigen, sich bewusst und kompetent mit diesen Herausforderungen auseinanderzusetzen, fördern Sie die Umsetzung von regelkonformen Maßnahmen im gesamten Unternehmen und verringern das Risiko menschlicher Fehler. Einige Beispiele für die Gestaltung einer solchen Kultur umfassen:

- Platzieren Sie Informationsblätter zu Social Engineering im Büro, um Mitarbeiter jederzeit zu sensibilisieren und ihnen Handlungsrichtlinien zu geben.

- Diskutieren Sie regelmäßig aktuelle Fälle, um das Bewusstsein für Social Engineering zu schärfen und die Aufmerksamkeit der Mitarbeiter zu erhöhen.

- Dienen Sie als Vorbild, indem Sie Cybersicherheitsmaßnahmen ernst nehmen und vorleben.

Cyberkriminelle nutzen negative Emotionen wie Scham und Angst bei Social-Engineering-Angriffen gnadenlos aus. Emrick Etheridge hat daher eine klare Empfehlung für Sie als IT-Head: "Eine der wichtigsten Regeln im Kampf gegen Social Engineering lautet: Beschäme niemals Mitarbeitende, die Opfer eines Angriffs geworden sind".

Eine Blamage hat negative Auswirkungen, da sich die Betroffenen dann möglicherweise nicht mehr trauen, im Zweifelsfall nachzufragen, ob eine E-Mail tatsächlich vom Vorgesetzten stammt. Cyberkriminelle machen sich dieses Unsicherheitsgefühl geschickt zunutze. Daher gilt:

- Etablieren Sie eine offene Unternehmenskultur: Fragen sind im Zweifelsfall immer willkommen. Ihre Mitarbeiter sollten das Vertrauen haben, dass es besser ist, zu viele Fragen zu stellen als zu wenige.

- Fördern Sie Ihre Erreichbarkeit: Gewährleisten Sie, dass Ihre Mitarbeiter sich in unsicheren Situationen an Sie wenden können, um Gewissheit zu erlangen.

- Erhöhen Sie Ihre Erreichbarkeit über verschiedene Kommunikationsmittel: Im Falle eines Social-Engineering-Angriffs ist es ratsam, dass Ihre Mitarbeiter Sie stets über ein anderes Medium kontaktieren als dasjenige, das für den Angriff genutzt wurde. Beispielsweise könnte jemand, der eine vermeintlich von Ihnen stammende E-Mail erhalten hat, Sie über den Teams-Kanal kontaktieren.

Das könnte Sie auch interessieren: 4 Cybersecurity-Trends, die jeder Head of IT im Jahr 2024 kennen sollte.

3. Sorgen Sie am Arbeitsplatz für Sicherheit

Betrachten Sie den physischen Aspekt des Kampfes gegen Social Engineering. Wie Emrick Etheridge sagt: "Behandle deinen Arbeitsplatz wie dein Zuhause".

- Führen Sie eine Clear-Desk-Clear-Screen-Politik ein: Schaffen Sie eine Kultur, in der die Mitarbeiter ihre Schreibtische sauber halten, mit vertraulichen Informationen angemessen umgehen und sensible Daten nicht offen herumliegen lassen.

- Fördern Sie Cyberhygiene: Motivieren Sie Ihre Mitarbeiter dazu, ihre Bildschirme zu sperren und sicherzustellen, dass auch die Bildschirme ihrer Kollegen gesperrt sind, wenn sie ihren Arbeitsplatz verlassen. Eine effektive Methode zur Förderung dieses Verhaltens besteht darin, Einzelpersonen für das Nichtsperren ihres PC-Bildschirms verantwortlich zu machen. Dies lässt sich am besten durch persönliche Gespräche erreichen, in denen sie einfühlsam darauf hingewiesen werden, dass ein versehentlich ungesperrter PC ein Sicherheitsrisiko darstellen kann. Führen Sie diese Gespräche in einer nicht-beschämenden Weise, betonen Sie die Wichtigkeit, mögliche schädliche Nutzung zu verhindern, und legen Sie Wert auf die Schaffung eines Gefühls der persönlichen Verantwortung.

- Verhindern Sie unbefugten Zutritt: So wird sichergestellt, dass die Mitarbeiter wissen, dass sie niemanden unbefugt ins Büro lassen dürfen. "Jemand mit einer Leiter in der Hand kommt in fast jedes Gebäude", warnt Emrick Etheridge scherzhaft vor der Leichtigkeit, mit der sich Unbefugte Zutritt verschaffen können. Sensibilisieren und schulen Sie Ihr Personal.

Aufmerksamkeit, eine freundliche und offene Unternehmenskultur sowie ein cybersicheres Verhalten sind also ausschlaggebend dafür, ob Ihre Mitarbeiter im Falle einer Social Engineering-Attacke resilient bleiben.

Wir bei DataGuard wissen, dass die Sicherung von Informationen und die Abwehr von Social-Engineering-Angriffen für Unternehmen jeder Größe eine große Herausforderung darstellt. Wenn Sie mehr darüber erfahren möchten, was Sie tun können, um Ihr Unternehmen zu schützen, wenden Sie sich bitte an einen unserer Experten.